Бастион

Бастион

Берёт всю сложность на себя!

SSH-сервер с ролевой мандатной моделью доступа, использующий принципы нулевого доверия.

Предназначен для безопасного доступа к инфраструктуре через централизованный контроль и аудит SSH-сессий. В отличие от классических SSH-серверов, Бастион делает акцент на идентификации пользователей, временных сертификатах и ролевой модели доступа.

Доступно в тарифе Легенда

Основные принципы

- Мандатная модель

- Role-Based Access Control, RBAC — доступ к SSH-серверам управляется через роли и политики, а не вручную через файлы authorized_keys.

- Нулевое доверие

- Принцип zero trust. Проверяет не только учетные данные пользователя, но и контекст: Кто запрашивает доступ? Какой сервер и с какой целью? Какие параметры у сессии (время, источник, политика MFA)?

- Аутентификация без паролей

- Passwordless — вместо статических паролей в дополнение к SSH-ключам используются PKI-сертификаты, которые автоматически истекают.

Что такое бастион в контексте SSH-доступа?

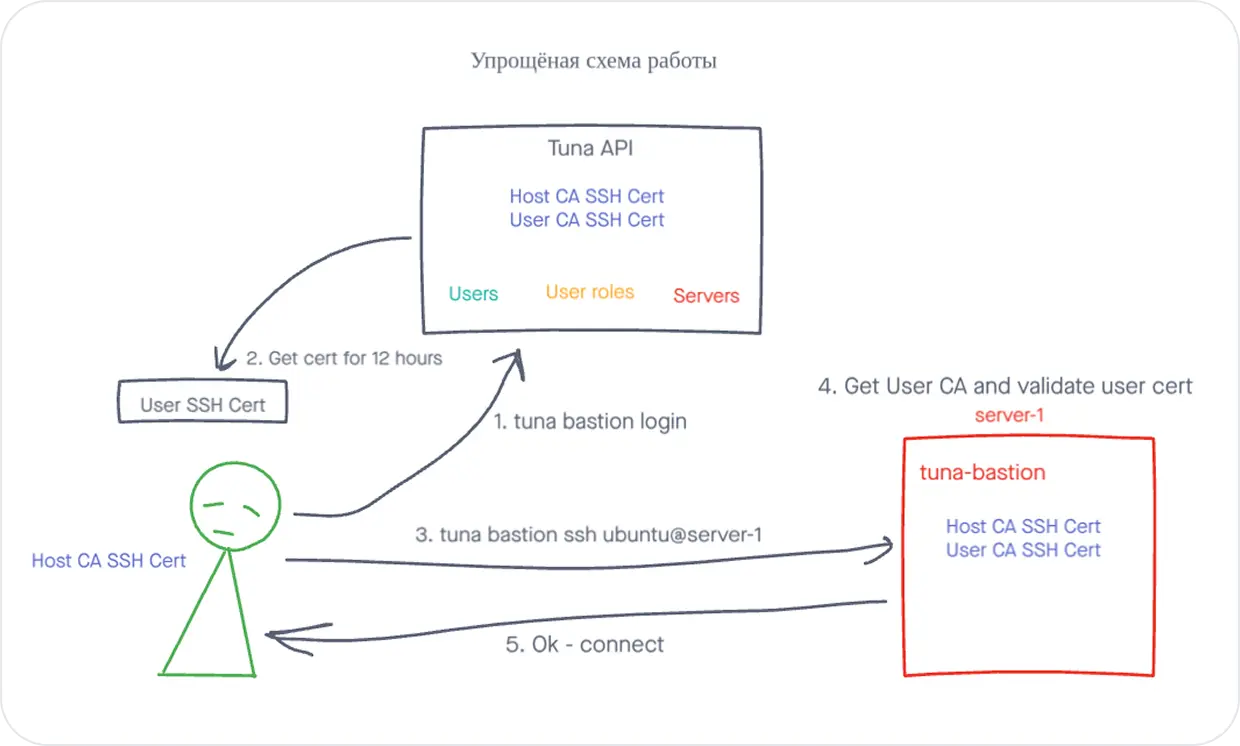

Вместо традиционного SSH-доступа ssh user@host на основе паролей или RSA-ключей, пользователи аутентифицируются через наш клиент tuna у нас на портале.

Далее на бастион-сервере работает аутентификация на основе сертификатов. Это штатный функционал OpenSSH, он является самым безопасным из всех, но исторически является самым сложным в настройке. И вот тут всю сложность мы берём на себя, вам же остаётся только безопасность!

После авторизации на портале, клиент генерирует RSA-ключи и публичную часть передаёт в API для доставки на бастион-серверы. Клиент также генерирует временный PKI-сертификат и он подписывается CA в портале Tuna. C RSA-ключом и сертификатом вы подключаетесь к серверу, сервер проверяет, что сертификат действителен, подписан верным CA и у пользователя, на которого выписан сертификат, достаточно прав на доступ с учётом ролей и политик.

Бастион-серверы в свою очередь тоже имеют временные сертификаты, подписанные CA, и при установке соединения клиент также проверяет валидность сервера в CA: так вы можете быть уверены, что ваш сервер — это именно ваш сервер, а не что-то подставное.

В итоге мы ничего не знаем про приватные ключи серверов и клиентов, они генерируются и хранятся локально, а значит у нас нет возможности подключиться к вашей инфраструктуре (как и злоумышленникам в случае гипотетических утечек у нас). Мы выступаем третьей стороной — хранителем CA, что подписывает сертификаты и аутентифицирует пользователя.

Отзывы о Бастионе

Как это работает?

- 1

Вы запускаете tuna-bastion на своём сервере и регистрируете его в API Tuna. Генерируется пара RSA-ключей и сертификат на 30 дней, который подписывает CA, выделенный на команду в API Tuna. Приватный ключ хранится локально и никуда не передаётся, API Tuna его не знает, т.е. у нас нет доступа к вашим серверам.

- 2

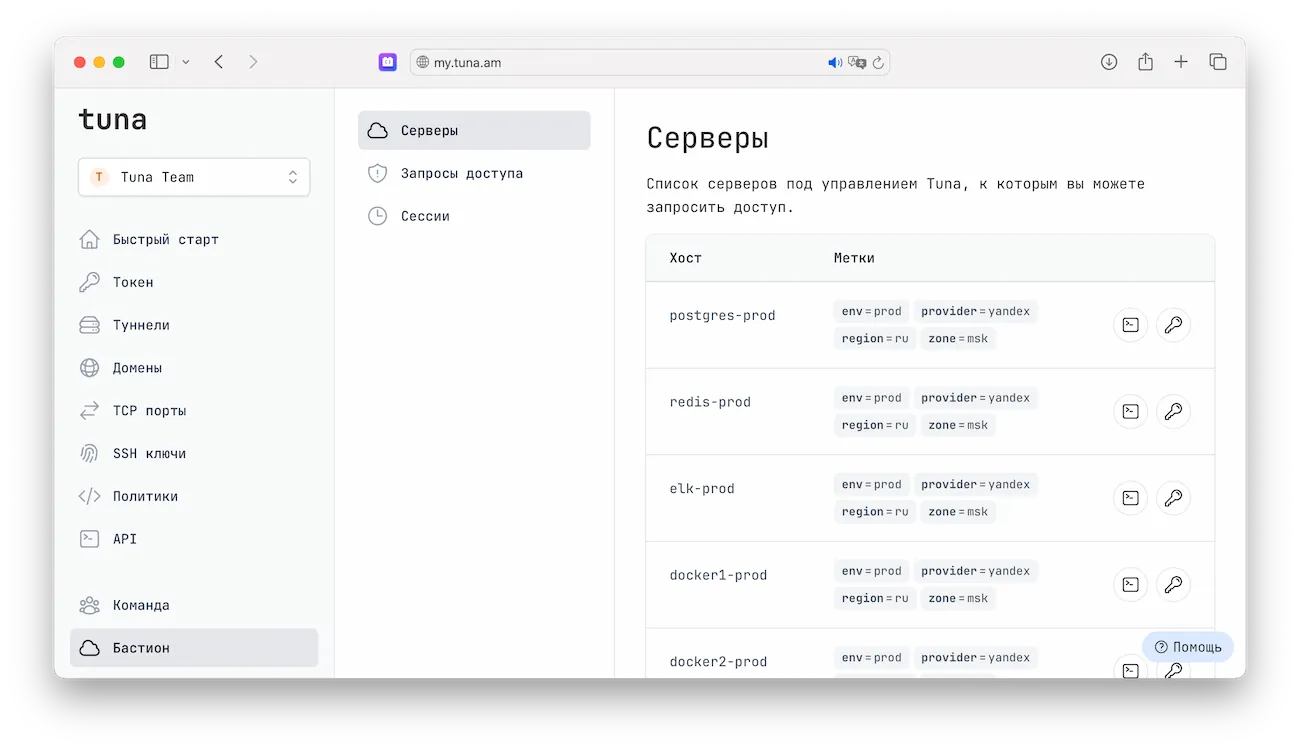

В панели управления my.tuna.am создаёте роль, описывающую модель доступа, и применяете к нужному пользователю.

- 3

Пользователь запускает у себя команду tuna bastion login username. Генерируется пара RSA-ключей и сертификат на 12 часов, который подписывает CA, выделенный на команду в API Tuna, по аналогии с сервером. Но это происходит, только если у пользователя достаточно прав на подключения с таким логином.

- 4

Пользователь запускает команду tuna bastion ssh username@hostname, и, если его сертификат валидный, сертификат сервера валидный, у пользователя достаточно прав и не наложено ограничений, то сессия устанавливается.

- Читать документацию →

TUNA — платформа для разработчиков

TUNA — платформа для разработчиков TUNA

платформа для разработчиков

TUNA

платформа для разработчиков

TUNA — платформа для разработчиков

TUNA — платформа для разработчиков TUNA

платформа для разработчиков

TUNA

платформа для разработчиковТарифы

С годовой подпиской 2 месяца в подарок

Новичок

- 1 HTTP туннель

- 30 минут работы

- Динамические поддомены

- 1 проект

- 5 окружений на проект

- 5 конфигураций на окружение

- 1 вебхук

- 1 проект

- 7 дней хранения

- 1 монитор

Бесплатно

УстановитьПрофи

- 5 туннелей одновременно

- 10 поддоменов в зоне tuna.am

- 1 статический порт

- 1 свой домен

- Без ограничений по времени

- Все виды туннелей

- 10 проектов

- 10 окружений на проект

- 10 конфигураций на окружение

- 3 монитора (watch)

- 10 вебхуков

- 1 проект

- 30 дней хранения

- 10 мониторов

299 руб /в месяц

2990 руб /в год

КупитьЛегенда

- 10 туннелей одновременно

- 10 поддоменов в зоне tuna.am

- 10 свой домен

- 5 статичных портов

- Свои доменные зоны

- Политики трафика

- IP-политики доступа

- 20 проектов

- 20 окружений на проект

- 20 конфигураций на окружение

- 5 мониторов (watch)

- 10 вебхуков

- 20 проектов

- Безлимитное хранение

- 20 мониторов

- Интеграции

- 200 узлов на команду i

599 руб /в месяц

5990 руб /в год

Купить

Что входит в тариф

- Политики трафика i

- IP-политики доступа

- Свои доменные зоны (wildcard)

- Скрытие IP адреса в динамических поддоменах

- 10 туннелей одновременно

- 10 своих доменов

- 5 статических портов

- Без ограничений по времени

- HTTP туннели

- TCP туннели (RAW, SSHd, Postgres, Redis)

- SSHd туннели (встроенный SSH сервер)

- Триггер туннели (Webhook или Email)

- 10 поддоменов в зоне tuna.am

- Несколько регионов

- Динамические поддомены

- End-to-end шифрование

- Let's Encrypt SSL/TLS-сертификаты

- Инспектор HTTP / Postgres / Redis запросов

- Базовая аутентификация

- Ограничения доступа по IP/Api-Key/User-Agent

- Ограничение по числу запросов (rate limit)

- Автоматизация работы с CORS

- Поддержка Websocket и Server-Sent Events (SSE)

- Встроенный файловый сервер

- WebDAV сервер

- Управление созданием сервиса (работа в фоне)

+1 Доп. лицензия

199 руб /в месяц

- +1 активный туннель

- +1 поддомен в зоне tuna.am

- +1 собственный домен

- +1 статичный порт

Что входит в тариф

- TCP туннели (RAW, SSHd, Postgres, Redis)

- SSHd туннели (встроенный SSH сервер)

- Триггер туннели (Webhook или Email)

- Без ограничений по времени

- 5 туннелей одновременно

- 10 поддоменов в зоне tuna.am

- 1 статический порт

- 1 свой домен

- HTTP туннели

- Инспектор HTTP / Postgres / Redis запросов

- Несколько регионов

- Динамические поддомены

- End-to-end шифрование

- Let's Encrypt SSL/TLS-сертификаты

- Базовая аутентификация

- Ограничения доступа по IP/Api-Key/User-Agent

- Ограничение по числу запросов (rate limit)

- Автоматизация работы с CORS

- Поддержка Websocket и Server-Sent Events (SSE)

- Встроенный файловый сервер

- WebDAV сервер

- Управление созданием сервиса (работа в фоне)

+1 Доп. лицензия

99 руб /в месяц

- +1 активный туннель

- +1 поддомен в зоне tuna.am

- +1 собственный домен

- +1 статичный порт

Что входит в тариф

- Несколько регионов

- 1 HTTP-туннель

- Динамические поддомены

- 30 минут работы

- End-to-end шифрование

- Let's Encrypt SSL/TLS-сертификаты

- Инспектор HTTP-запросов

- Базовая аутентификация

- Ограничения доступа по IP/Api-Key/User-Agent

- Ограничение по числу запросов (rate limit)

- Автоматизация работы с CORS

- Поддержка Websocket и Server-Sent Events (SSE)

- Встроенный файловый сервер

- WebDAV сервер

- Управление созданием сервиса (работа в фоне)

Что входит в тариф

- 1 проект

- 5 окружений на проект

- 5 конфигураций на окружение

- Генератор секретов

- История изменений

- Синхронизация секретов в окружениях

- Сравнение значения секрета в разных окружениях

- Скрытые секреты

- Доступ по IP-адресам

- Сервисные ключи доступа к определённой конфигурации

Что входит в тариф

- 10 проектов

- 10 окружений на проект

- 10 конфигураций на окружение

- 3 монитора (watch)

- Автоматический перезапуск приложения при изменении секрета (watch)

- Генератор секретов

- История изменений

- Синхронизация секретов в окружениях

- Сравнение значения секрета в разных окружениях

- Скрытые секреты

- Доступ по IP-адресам

- Сервисные ключи доступа к определённой конфигурации

Что входит в тариф

- 20 проектов

- 20 окружений на проект

- 20 конфигураций на окружение

- 5 мониторов (watch)

- Автоматический перезапуск приложения при изменении секрета (watch)

- Генератор секретов

- История изменений

- Синхронизация секретов в окружениях

- Сравнение значения секрета в разных окружениях

- Скрытые секреты

- Доступ по IP-адресам

- Сервисные ключи доступа к определённой конфигурации

Что входит в тариф

- 1 вебхук

- Просмотр HTTP-запросов

- Просмотр Email

Что входит в тариф

- 10 вебхуков

- Просмотр HTTP-запросов

- Просмотр Email

Что входит в тариф

- 10 вебхуков

- Просмотр HTTP-запросов

- Просмотр Email

Что входит в тариф

- Хранение паролей по модели нулевого знания

- Разделение по типу секретов

- Поддержка TOTP

- Возможность поделиться наружу

Что входит в тариф

- Хранение паролей по модели нулевого знания

- Разделение по типу секретов

- Поддержка TOTP

- Возможность поделиться наружу

Что входит в тариф

- Общие каталоги

- Хранение паролей по модели нулевого знания

- Разделение по типу секретов

- Поддержка TOTP

- Возможность поделиться наружу

Что входит в тариф

- 200 узлов на команду i

- Zero-Trust SSH доступ к серверам

- Мандатная (RBAC) модель доступа

- Аутентификация на временных RSA ключах и PKI сертификатах

- Аудит и наблюдаемость (скоро)

- Интеграция с SSO (скоро)

Что входит в тариф

- Политики трафика i

- Количество шлюзов ограниченно лимитом на статические домены и поддомены в зоне tuna.am

Что входит в тариф

- Ролевая модель доступа (RBAC)

- Аудит событий

- Оплата по счету (РФ)

Что входит в тариф

- 1 проект

- 7 дней хранения отчётов

- Видеозапись экрана

- Консоль браузера

- Сетевые запросы

- Снимок DOM

- Комментарии к отчётам

- Уведомления на Email

Что входит в тариф

- 30 дней хранения отчётов

- 1 проект

- Видеозапись экрана

- Консоль браузера

- Сетевые запросы

- Снимок DOM

- Комментарии к отчётам

- Уведомления на Email

Что входит в тариф

- 20 проектов

- Безлимитное хранение отчётов

- Уведомления в Telegram

- Уведомления в Slack

- Уведомления в Discord

- Уведомления в VK Teams

- Уведомления в Google Chat

- Уведомления Webhook

- Видеозапись экрана

- Консоль браузера

- Сетевые запросы

- Снимок DOM

- Комментарии к отчётам

- Уведомления на Email

Что входит в тариф

- 1 монитор

- Job мониторы

- Heartbeat мониторы

- HTTP мониторы

- TCP мониторы

- DNS мониторы

- ICMP (Ping) мониторы

- Уведомления на Email

Что входит в тариф

- 10 мониторов

- Job мониторы

- Heartbeat мониторы

- HTTP мониторы

- TCP мониторы

- DNS мониторы

- ICMP (Ping) мониторы

- Уведомления на Email

Что входит в тариф

- 20 мониторов

- Уведомления в Telegram

- Уведомления в Slack

- Уведомления в Discord

- Уведомления в VK Teams

- Уведомления в Google Chat

- Уведомления Webhook

- Job мониторы

- Heartbeat мониторы

- HTTP мониторы

- TCP мониторы

- DNS мониторы

- ICMP (Ping) мониторы

- Уведомления на Email

С чего начать?

С чего начать?

Начните с установки и первичной настройки клиента - это займет не больше минуты

Частые вопросы о Бастионе

Частые вопросы о Бастионе

На текущий момент Бастион доступен только в тарифе «Команда».

Нет, количество Бастионов может быть любым.

Способы работы с Бастионом с примерами подробно описаны в соответствующем разделе нашей документации.

Остались вопросы? Напишите нам на почту info@tuna.am или задайте вопрос в нашем Telegram-сообществе.

Единая платформа для:

- ускорения разработки

- упрощения командного взаимодействия

- повышения безопасности

- оптимизации расходов

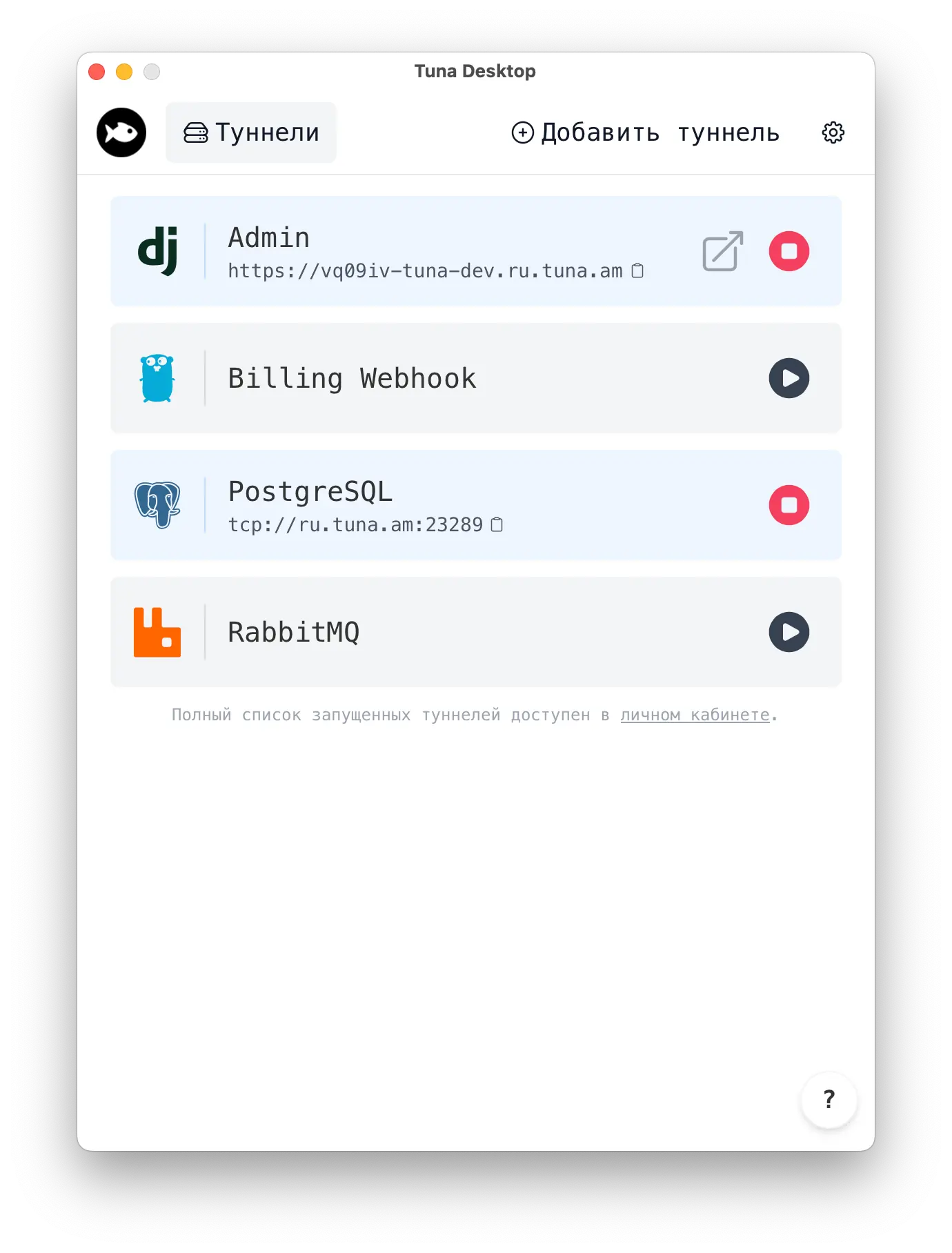

Tuna Desktop

Новый способ управлять туннелями без консоли. Установите на Windows, MacOS или Linux и начните за секунды.

Установить