Postgres tunnel

Доступно только по подписке.

Overview

Postgres tunnel allows you to provide access to a PostgreSQL database and track executed SQL queries in the inspector.

Postgres tunnels are designed for debugging and working locally or in test environments, they do not support SSL connections, so you need to use sslmode=disable. We do not recommend using this type of tunnels in production environments.

Examples

You can view all current flags, hints, and examples by calling help:

tuna postgres --help

Almost all flags have corresponding environment variables.

Basic example

tuna postgres 5432

With IP address

tuna postgres 10.0.0.1:5432

С указанием токена

Можно указать специфичный токен через флаг --token или переменную окружения TUNA_TOKEN. Переопределение происходит в соответствии с политикой очерёдности конфигурации.

tuna postgres 5432 --token=tt_***

С указанием региона для подключения

Можно указать специфичный регион через флаг --location/-l или переменную окружения TUNA_LOCATION. Переопределение происходит в соответствии с политикой очерёдности конфигурации.

tuna postgres 5432 --location=nl

Статичный порт

В качестве значения флага --port/-p может выступать алиас или назначенный порт.

Порты можно резервировать в личном кабинете и после перезапуска туннеля адрес останется прежним.

Подробнее о портах читайте в отдельной инструкции.

tuna postgres 5432 --port=postgres

tuna postgres 5432 --port=35000

IP subnet access restriction

You can define a whitelist of subnets in CIDR format:

tuna postgres 5432 --cidr-allow="10.0.0.1/32"

Or prohibit access from specific subnets:

tuna postgres 5432 --cidr-deny="10.0.0.1/32"

You can combine them, for example specify a wide network and subtract private IPs:

tuna postgres 5432 --cidr-allow="10.0.0.1/24" --cidr-deny="10.0.0.33/32"

You can also pass lists separated by commas:

tuna postgres 5432 --cidr-allow="10.0.0.1/24,192.168.0.1/24" --cidr-deny="10.0.0.33/32,192.168.0.33/32"

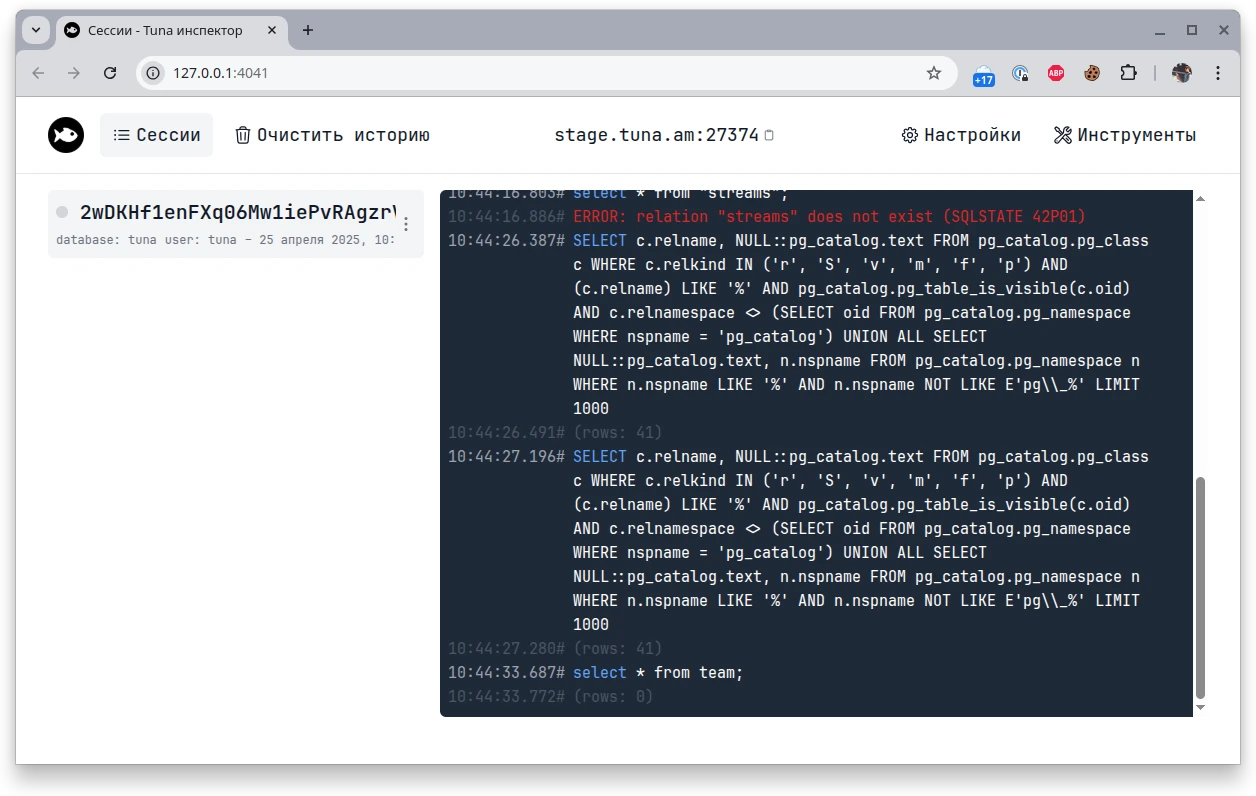

Query inspector

В инспекторе запросов можно производить отладку входящих запросов, смотреть заголовки и другую информацию, которая может облегчить работу при разработке приложений. Он управляется флагом --inspect или переменной окружения TUNA_INSPECT.

Управление

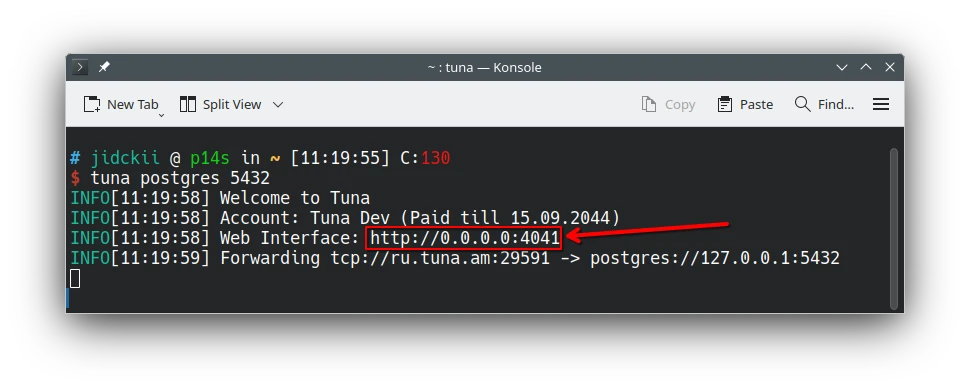

Инспектор запросов включен по умолчанию и доступен по адресу http://127.0.0.1:4040, если порт 4040 занят, то будет выбран следующий по списку свободный. Адрес или порт можно переопределить с помощью переменной окружения TUNA_INSPECT_ADDR или параметра inspectAddr в конфигурационном файле.

TUNA_INSPECT_ADDR=0.0.0.0- слушать на всех интерфейсахTUNA_INSPECT_ADDR=0.0.0.0:8080- слушать на всех интерфейсах на порту8080, если порт занят, то будет выбран следующий по списку свободныйTUNA_INSPECT_ADDR=8080- слушать на адресе127.0.0.1на порту8080, если порт занят, то будет выбран следующий по списку свободный

Итоговый адрес будет написан в консоли при запуске:

Interface

On the left, a list of sessions is displayed, and on the right, the output of commands that were executed within the sessions.